2.1 Nuestros datos seguros

Hasta ahora hemos hablado de cómo configurar el equipo para evitar problemas de seguridad, ahora

vamos a tratar cuestiones de cómo el usuario puede ejercer una protección activa de su información.

a) Practica.

- ¿Piensas que has intentado entrar en Tuenti y que ha habido un problema como otras veces?

Si; pero mirando el url me e dado cuenta de que no estaba bien. - Ahora haz clic aquí. ¿Qué tipo de malware es esto?.

Phising; se hace pasar por otro para quitarte datos. - Esto es lo que puede pasarte si no te fijas bien donde haces clic. Has utilizado

un “fake” de Tuenti. Aquí tienes una breve explicación. (léela). Igual que d

Tuenti, los hay de Facebook, Banco Santader, CCM, Caja Madrid....

Conclusión: Siempre que vayas a introducir tu usuario y contraseña para entrar en Tuenti, fijate de que la dirección en la que estás es “https://www.tuenti.com” o “https://m.tuenti.com” (Tuenti para móviles) - Vuelve a la página falsa y captura la barra de direcciones completa. Ve a la

página auténtica y captura la barra de direcciones. Marca las diferencias.

-página falsa :tuentifake.herokuapp.com/

-página verdadera: www.tuenti.com/ - Si buscas en youtube, hay muchas formas de hacer un “fake” de páginas

originales. (páginas que suplantan la original)

video: www.youtube.com/results?search_query=como+hacer+un+fake+de+tuenti

b) Qué peligros ofrecen los puntos de acceso abiertos? Por ejemplo los de centros

comerciales, restaurantes de comida rápida saca las conclusiones de este video.

En los puntos abiertos es donde los hackers pueden meterse y saber todo lo que bucas tú.

Por Ejemplo: Mcdonalds, Luz Del Tajo.

c) Autorizaciones que concedemos a aplicaciones y sitios al acceder con nuestras credenciales.

- Lee el artículo de los apuntes y contesta:

- ¿Por qué piensas que son peligrosas?

Porque estamos dando privilegios a una aplicación tercera asi como que la aplicación pueda meterse en nuestro gmail y pueda ver y madar mensajes en nuestro nombre.

- ¿Cómo se hace para gestionarlas o revocarlas?. Pon una captura de pantalla p.e. de cómo se hace en Google, Twiter, Facebook....(de tu cuenta). Emborrona si aparecen datos personales.

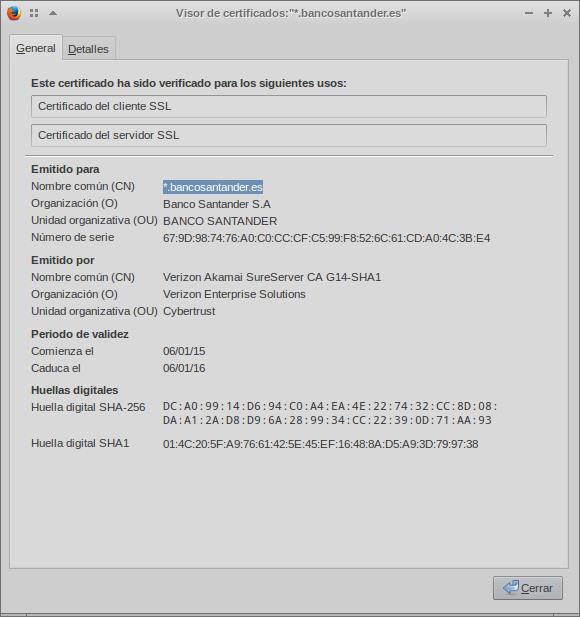

d) ¿Cómo identificamos un sitio seguro?. Pon una explicación. Si hacemos clic en el candado, veremos cómo nos aparece una ficha “conexión” en la que podemos ver las características del certificado. Pon una captura de dicha pestaña para un sitio seguro de tu elección.

Un icono de candado en la parte superior de la ventana en el campo de dirección indica que el sitio web dispone de un certificado

Si hacemos clic en elcandado, veremos cómo nos aparece una ficha “conexión” en la que podemos ver lascaracterísticas del certificado.

j) Las contraseñas protegen nuestros datos, pero se pueden “hackear”, para evitarlo necesitamos contraseñas robustas.

- Pon los requisitos que ha de tener una buena contraseña. Aquí puedes verlos, además de la forma de recordar dicha contraseña.

· No compartas tu clave con otras personas.

· Utiliza una clave robusta y segura.

· No utilices la misma clave en diferentes servicios.

· Cuidado con las preguntas de seguridad.

· Utiliza gestores de contraseñas.

- Pon un enlace a esta página y a esta otra explicando qué hace cada una deellas. Prueba a analizar tus contraseñas.

www.osi.es/contrasenas/

www-ssl.intel.com/content/www/us/en/forms/passwordwin.html

k) ¿Cuál es la edad legal en España para poder ceder los datos personales? ¿Qué implicación tiene esto a la hora de hacernos una cuenta de correo o en alguna red social? ¿Creéis que se cumple?. ¿Qué métodos utilizan las redes sociales a la hora de

verificar la edad? ¿Son seguros?

Ser mayor de edad al tener 18 años puedes buscar y compartir cualquier cosa bajo tu consentimiento, no no se cumple ya que las páginas para verificar tu edad te pide solo un mensaje o que introduzca tu edad y no son seguros porque son faciles de verificar